Ботнет

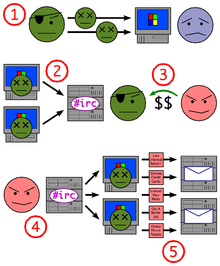

Ботне́т (англ. botnet від robot і network) — це комп'ютерна мережа, що складається з деякої кількості хостів, із запущеними ботами — автономним програмним забезпеченням. Найчастіше бот у складі ботнета є програмою, яка приховано встановлюється на комп'ютері жертви і дозволяє зловмисникові виконувати певні дії з використанням ресурсів інфікованого комп'ютера. Зазвичай використовуються для протиправної діяльності — розсилки спаму, перебору паролів на віддаленій системі, атак на відмову в обслуговуванні, отримання персональної інформації про користувачів, крадіжка номерів кредитних карток та паролів доступу. Кожен комп'ютер в мережі діє як «бот» і управляється шахраєм для передачі шкідливих програм або шкідливого контенту для запуску атаки. Ботнет деколи називають «армією зомбі», так як комп'ютери контролюються кимось іншим, крім їх власника.[1]

Технічний опис[ред. | ред. код]

Залучення комп'ютерів до ботнету[ред. | ред. код]

Комп'ютер може потрапити в мережу ботнету через встановлення певного програмного забезпечення, без відома користувача. Трапляється це зазвичай через:

- Інфікування комп'ютера вірусом через вразливість в ПЗ (помилки в браузерах, поштових клієнтах, програмах перегляду документів, зображень, відео).

- Недосвідченість або неуважність користувача — шкідливе ПЗ маскується під «корисне програмне забезпечення».

- Використання санкціонованого доступу до комп'ютера (рідко).

- Підбір адміністративного пароля до мережевих ресурсів зі спільним доступом (наприклад, до $ADMIN, що дозволяє віддалено виконати програму) — переважно в локальних мережах.

Механізм маскування[ред. | ред. код]

Механізм захисту від видалення аналогічний більшості вірусів та руткітів, зокрема:

- маскування під системний процес;

- підміна системних файлів для самомаскування;

- інжекція коду безпосередньо в адресний простір системного процесу або процесу користувача

- перехоплення системних викликів для маскування наявності в системі файлів ботнету та посилань на нього;

- перехоплення системних процедур роботи з мережею для маскування трафіку ботнету під трафік користувача або системних утиліт.

- використання поліморфного коду, що ускладнює сигнатурний аналіз

- маскування під корисне ПЗ (прискорювачі Інтернет, програми для завантаження на диск онлайн-відео та -аудіо та ін.)

Механізм самозахисту[ред. | ред. код]

- створення перешкод нормальній роботі антивірусного ПЗ

- перезавантаження комп'ютера та інші порушення нормальної роботи при спробі доступу до виконуваних файлів або ключів автозапуска, в яких прописані файли програмного забезпечення ботнету;

Механізм автозапуску[ред. | ред. код]

Для автозапуску найчастіше використовуються наступні технології:

- використання нестандартних методів запуску (використовуються шляхи автозапуску від старого програмного забезпечення, підміна налагоджувальника процесів);

- використання двох процесів які перезапускають один одного, у випадку зняття одного з цих процесів інший процес знову його запустить;

- підміна системних файлів, що автоматично завантажуються операційною системою;

- реєстрація в ключах автозапуску або в списку модулів розширення функціональності системи;

Механізм керування ботнетом[ред. | ред. код]

Раніше керування передбачало «очікування» певних команд по певному порту, або участь в IRC-чаті. При відсутності команд програма «спить» очікуючи на команду власника, можливо намагається саморозмножуватись. При отриманні команди від «власника» ботнету, починає виконувати вказану команду. В ряді випадків за командою завантажується виконуваний файл (таким чином, є можливість «оновлювати» програму і завантажувати модулі які додають функціональність).

Наразі отримали поширення ботнети які керуються через вебсайт або по принципу p2p-мереж.[2]

Список найбільших ботнетів[ред. | ред. код]

| Дата створення | Ім'я | Кількість ботів | Потенціал для спаму | Подібні ботнети |

|---|---|---|---|---|

| 2009 (Травень) | BredoLab | 30,000,000[3] | 3.6 млрд./день | Oficla |

| 2008 (приблизно) | Mariposa | 12,000,000[4] | ? | Немає |

| ? | Conficker | 10,000,000+[5] | 10 млрд./день | DownUp, DownAndUp, DownAdUp, Kido |

| ? | Zeus | 3,600,000 (лише США)[6] | Немає | Zbot, PRG, Wsnpoem, Gorhax, Kneber |

| 2007 (приблизно) | Cutwail | 1,500,000[7] | 74 млрд./день | Pandex, Mutant |

| ? | Grum | 565,000[8] | 39.9 млрд./день | Tedroo |

| ? | Kraken | 495,000[9] | 9 млрд./день | Kracken |

| 2007 (Березень) | Srizbi | 450,000[10] | 60 млрд./день | Cbeplay, Exchanger |

| ? | Lethic | 260,000[11] | 2 млрд./день | Немає |

| ? | Mega-D | 250,000[12] | 10 млрд./день | Ozdok |

| 2004 (Початок) | Bagle | 230,000[11] | 5.7 млрд./день | Beagle, Mitglieder, Lodeight |

| ? | Bobax | 185,000 | 9 млрд./день | Bobic, Oderoor, Cotmonger, Hacktool.Spammer, Kraken |

| ? | Torpig | 180,000[13] | Немає | Sinowal, Anserin |

| ? | Storm | 160,000[14] | 3 млрд./день | Nuwar, Peacomm, Zhelatin |

| 2006 (приблизно) | Rustock | 150,000[15] | 30 млрд./день | RKRustok, Costrat |

| ? | Donbot | 125,000[16] | 0.8 млрд./день | Buzus, Bachsoy |

| 2008 (Листопад) | Waledac | 80,000[17] | 1.5 млрд./день | Waled, Waledpak |

| ? | Maazben | 50,000[11] | 0.5 млрд./день | Немає |

| ? | Onewordsub | 40,000[18] | 1.8 млрд./день | ? |

| ? | Gheg | 30,000[11] | 0.24 млрд./день | Tofsee, Mondera |

| ? | Nucrypt | 20,000[18] | 5 млрд./день | Loosky, Locksky |

| ? | Wopla | 20,000[18] | 0.6 млрд./день | Pokier, Slogger, Cryptic |

| 2008 (приблизно) | Asprox | 15,000[19] | ? | Danmec, Hydraflux |

| ? | Spamthru | 12,000[18] | 0.35 млрд./день | Spam-DComServ, Covesmer, Xmiler |

| ? | Xarvester | 10,000[11] | 0.15 млрд./день | Rlsloup, Pixoliz |

| 2009 (Серпень) | Festi | ? | 2.25 млрд./день | Немає |

| 2008 (приблизно) | Gumblar | ? | ? | Немає |

| ? | Akbot | ? | ? | Немає |

Інтернет речей[ред. | ред. код]

У вересні 2016 року після публікації статті про угрупування, які продають послуги ботнетів для здійснення DDoS-атак, вебсайт журналіста Брайана Кребса (англ. Brian Krebs) сам став жертвою DDoS-атаки, трафік якої на піку досягав 665 Гб/с, що робить її однією з найпотужніших відомих DDoS-атак. Оскільки хостер сайту відмовився надалі безоплатно надавати свої послуги, сайт довелось на деякий час закрити поки не був знайдений новий хостер. Атака була здійснена ботнетом з інфікованих «розумних» відео-камер (так званий інтернет речей). В жовтні того ж року зловмисники оприлюднили вихідні тексти використаного шкідливого ПЗ (відоме під назвою Mirai), чим створили ризики неконтрольованого відтворення атак іншими зловмисниками[20][21].

Ботнет Mirai став можливим завдяки реалізації вразливості, яка полягала у використанні однакового, незмінного, встановленого виробником пароля для доступу до облікового запису адміністратора на «розумних» пристроях. Всього мав відомості про 61 різних комбінацій логін-пароль для отримання доступу до облікового запису методом перебирання[22]. Дослідження показали, що значна частина вразливих пристроїв була виготовлена з використанням складових виробництва фірми XiongMai Technologies з офісом в Ханчжоу, та фірми Dahua, Китай. Також дослідження показали, що станом на 23 вересня, коли атака сягнула піку інтенсивності, в інтернеті можна було знайти понад 560 000 пристроїв вразливих до подібного типу атак[23].

Див. також[ред. | ред. код]

- Спам

- Метод «грубої сили»

- Відмова сервісу

- Дропер

- BlackEnergy — троян для формування ботнетів.

Примітки[ред. | ред. код]

- ↑ Ботнети і їх типи: що відомо в 2018 році - Blogchain. blogchain.com.ua. Архів оригіналу за 26 жовтня 2020. Процитовано 12 грудня 2018.

- ↑ Ботнеты. Kaspersky Lab. Архів оригіналу за 12 лютого 2012. Процитовано 3 липня 2007.

- ↑ Infosecurity (UK) — BredoLab downed botnet linked with Spamit.com. Архів оригіналу за 6 грудня 2010. Процитовано 25 листопада 2010.

- ↑ Suspected 'Mariposa Botnet' creator arrested. .canada.com. accessdate=2010-07-30. Архів оригіналу за 9 липня 2013. Процитовано 25 листопада 2010.

- ↑ Calculating the Size of the Downadup Outbreak — F-Secure Weblog : News from the Lab publisher=F-secure.com. 16 січня 2009. Архів оригіналу за 9 липня 2013. Процитовано 24 квітня 2010.

- ↑ America's 10 most wanted botnets. Архів оригіналу за 11 травня 2011. Процитовано 25 листопада 2010.

- ↑ Pushdo Botnet — New DDOS attacks on major web sites — Harry Waldron — IT Security. Msmvps.com. 2 лютого 2010. Архів оригіналу за 9 липня 2013. Процитовано 30 липня 2010.

- ↑ Research: Small DIY botnets prevalent in enterprise networks. ZDNet. Архів оригіналу за 9 липня 2013. Процитовано 30 липня 2010.

- ↑ New Massive Botnet Twice the Size of Storm — Security/Perimeter. DarkReading. Архів оригіналу за 9 липня 2013. Процитовано 30 липня 2010.

- ↑ Technology | Spam on rise after brief reprieve. BBC News. 26 листопада 2008. Архів оригіналу за 22 травня 2010. Процитовано 24 квітня 2010.

- ↑ а б в г д http://www.messagelabs.com/mlireport/MLI_2010_04_Apr_FINAL_EN.pdf

- ↑ Fairfax Media Business Group (29 грудня 2009). | Computerworld NZ. Computerworld.co.nz. Архів оригіналу за 9 липня 2013. Процитовано 30 липня 2010.

- ↑ Researchers hijack control of Torpig botnet - SC Magazine US. Архів оригіналу за 11 травня 2011. Процитовано 25 листопада 2010.

- ↑ Storm Worm network shrinks to about one-tenth of its former size. Tech.Blorge.Com. 21 жовтня 2007. Архів оригіналу за 9 липня 2013. Процитовано 30 липня 2010.

- ↑ Chuck Miller (25 липня 2008). The Rustock botnet spams again. SC Magazine US. Архів оригіналу за 9 липня 2013. Процитовано 30 липня 2010.

- ↑ Spam Botnets to Watch in 2009 — Research — SecureWorks. Архів оригіналу за 30 листопада 2010. Процитовано 25 листопада 2010.

- ↑ Архівована копія. Архів оригіналу за 4 березня 2016. Процитовано 25 листопада 2010.

{{cite web}}: Обслуговування CS1: Сторінки з текстом «archived copy» як значення параметру title (посилання) - ↑ а б в г Архівована копія. Архів оригіналу за 13 серпня 2014. Процитовано 25 листопада 2010.

{{cite web}}: Обслуговування CS1: Сторінки з текстом «archived copy» як значення параметру title (посилання) - ↑ Архівована копія. Архів оригіналу за 25 березня 2016. Процитовано 25 листопада 2010.

{{cite web}}: Обслуговування CS1: Сторінки з текстом «archived copy» як значення параметру title (посилання) - ↑ Catalin Cimpanu (23 вересня 2016). Akamai Boots Krebs from Their Network After Never-Ending DDoS Attack. Softpedia. Архів оригіналу за 14 жовтня 2016. Процитовано 7 жовтня 2016.

- ↑ Catalin Cimpanu (5 жовтня 2016). Akamai Post-Mortem Report Confirms Mirai as Source of Krebs DDoS Attacks. Softpedia. Архів оригіналу за 6 жовтня 2016. Процитовано 7 жовтня 2016.

- ↑ Steve Ragan (3 жовтня 2016). Here are the 61 passwords that powered the Mirai IoT botnet. CSO Online. Архів оригіналу за 7 жовтня 2016. Процитовано 7 жовтня 2016.

- ↑ Zach Wikholm (7 жовтня 2016). When Vulnerabilities Travel Downstream. Flashpoint. Архів оригіналу за 7 листопада 2016. Процитовано 7 жовтня 2016.

Посилання[ред. | ред. код]

- Бот-мережа (або ботнет) // Термінологічний словник з питань запобігання та протидії легалізації (відмиванню) доходів, одержаних злочинним шляхом, фінансуванню тероризму, фінансуванню розповсюдження зброї масового знищення та корупції / А. Г. Чубенко, М. В. Лошицький, Д. М. Павлов, С. С. Бичкова, О. С. Юнін. — Київ : Ваіте, 2018. — С. 118. — ISBN 978-617-7627-10-3.

- Ботнети (рос.) [Архівовано 22 липня 2011 у Wayback Machine.] — детальна стаття на viruslist.com

- Ботнети як вони є (рос.) — стаття про бот-мережі

- Творець ботнету проведе чотири роки за ґратами (рос.)

- Новини про ботнети (рос.)

| ||||||||||||||||||||

| ||||||||||||||||||||