Хакерські атаки на Україну (2017)

| Хакерські атаки на Україну | |

|---|---|

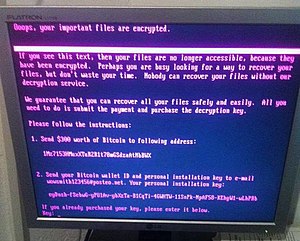

Монітор комп'ютера, зараженого вірусом | |

| Дата | 14 квітня — 27 червня 2017 |

| Місце | Спочатку: Пізніше в: |

| Причина | компрометація системи оновлення програми M.E.Doc з встановленням бекдору та вірусу NotPetya |

| Організатори | російські спецслужби. угрупування Sandworm (в/ч № 26165 ГУ ГШ ЗС РФ) |

| Результат | заблокована діяльність державних і комерційних підприємств, сайтів органів виконавчої влади |

| Руйнування майна | втрати підприємств по всьому світу склали до $10 млрд[1] |

| Звинувачені | (згідно із заявами урядів Австралії, Великої Британії, Данії, Сполучених Штатів, України) |

Хáкерські (гáкерські) атáки на Украї́ну — масштабна хакерська атака з боку Росії проти України, що відбувалась у декілька етапів. Розпочалась щонайменше 14 квітня 2017 року з компрометації системи оновлення програми M.E.Doc[2][3]. Останній етап, з використанням різновиду вірусу Petya, відбувся 27 червня 2017 року[4][5][6], та спричинив порушення роботи українських державних підприємств, установ, банків, медіа тощо. Внаслідок атаки була заблокована діяльність таких підприємств, як аеропорт «Бориспіль», ЧАЕС, Укртелеком, Укрпошта, Ощадбанк, Укрзалізниця та низки інших великих підприємств.[7][8] Зараженню піддалися інформаційні системи Міністерства інфраструктури, Кабінету Міністрів, сайти Львівської міської ради, Київської міської державної адміністрації, кіберполіції та Служби спецзв'язку України.[9]

Жертвою вірусу також стали телеканал «Інтер», медіахолдинг ТРК «Люкс», до складу якого входять «24 канал», «Радіо Люкс FM», «Радіо Максимум», різні інтернет-видання, а також сайти Львівської міської ради, Київської міської державної адміністрації[10]. Повідомлялося, що постраждав Кабінет Міністрів України[11], але пізніше ця інформація була спростована[12] і названа невдалим жартом Павла Розенка. Причиною тимчасової непрацездатності сайта КМУ названі технічні роботи[13].

Трансляції передач припинили канали «Перший автомобільний» та ТРК «Київ».

28 червня 2017 року Кабінет Міністрів України повідомив, що атака на корпоративні мережі та мережі органів влади була зупинена[14].

Відповідальність за атаку на Росію поклали всі п'ять країн-членів союзу FVEY: Австралія[15], Велика Британія[16], Канада[17], Нова Зеландія[18], Сполучені Штати[19], а також уряди Данії[20] та України[21]. Адміністрація Президента США назвала цю атаку найбільшою хакерською атакою в історії[19].

Масштабна деструктивна атака різновидом вірусу Petya (також відомого як NotPetya, Eternal Petya, Petna, ExPetr, тощо) стала можливою завдяки компрометації системи оновлення програми M.E.Doc та встановлення прихованого бекдору. Таким чином, масштабною деструктивною атакою зловмисники закрили собі наявний в них завдяки бекдору доступ до комп'ютерів та комп'ютерних мереж у близько 80 % українських підприємств (в тому числі — представництв закордонних компаній). Є підстави вважати, що зловмисники пішли на такий крок оскільки або здобули надійніший доступ до інформаційних систем важливих для них жертв, або ж вважають, що зможуть доволі просто відновити його[3].

Зараження вірусом відбувається через фішингове повідомлення (файл Петя.apx) або оновлення програми для подачі бухгалтерської звітності M.E.Doc. Вірус шифрує файли на комп'ютері, а розповсюджувачі вимагають від користувачів викуп за відновлення доступу до інформації за віртуальні гроші Bitcoin[22]. Сума, яку вимагає автор вірусу за розблокування файлів становить 300$[23].

Перші атаки з використанням перших версій вірусу Petya стали відомими ще на початку 2016 року[24]. Для перших версій Petya вдалось розробити дешифратори та відновлювачі зашифрованих даних[25].

За відкритими результатами різних розслідувань можливо відтворити хронологію подій, що передували цій атаці. Зокрема:[2][3]

- 14 квітня 2017 року: оновлення M.E.Doc 10.01.175-10.01.176 з бекдором.

- 15 травня 2017 року: оновлення M.E.Doc 10.01.180-10.01.181 з бекдором.

- 17 травня 2017 року: виходить оновлення M.E.Doc без бекдору.

- 18 травня 2017 року: хакерська атака з використанням вірусу XData (Win32/Filecoder.AESNI.C). Оскільки попереднього дня багато клієтнів отримали оновлення без бекдору, атака зазнає невдачі.

- 31 травня 2017 року: на цей день припадає остання дата модифікацій файла з вебшелом medoc_online.php (PHP webshell PAS) — May 31 14:45 2017. Цей вебшел стає доступний за адресою http[:]//www.me-doc[.]com[.]ua/TESTUpdate/medoc_online.php.

- 22 червня 2017 року: оновлення M.E.Doc 10.01.188-10.01.189 з бекдором.

- 27 червня 2017 року: хакерська атака з використанням вірусу Petya-NotPetya.

- 8:59:14 UTC: зловмисник використовує вкрадений пароль для здобуття прав адміністратора на сервері оновлень M.E.Doc

- в проміжку 9:11:59 — 9:14:58 UTC зловмисник міняє налаштування сервера для перенаправлення запитів на сервер з IP-адресою 176.31.182[.]167, яка належить діапазону французького вебхостера OVH[en].

- 9:14:58 UTC з'являється трафік на сервер OVH.

- 12:31:12 UTC останнє з'єднання до сервера OVH, завершення активної фази зараження.

- 12:33:00 UTC відновлення налаштувань сервера M.E.Doc.

- 14:11:07 UTC від'єднання SSH-терміналу з адреси 159.148.186[.]214 (Латвія).

- 19:46:26 UTC зловмисник замітає сліди на сервері OVH (176.31.182[.]167) командою dd if=/dev/zero.

- 4 липня 2017 року: для запобігання подальшим атакам поліція проводить обшуки та вилучення обладнання у компанії-розробника M.E.Doc[26]

За результатами спільного розслідування Кіберполіції та сторонніх фахівців з комп'ютерної безпеки було встановлено, що ураження інформаційних систем українських компаній відбулось через оновлення програмного забезпечення, призначеного для звітності та документообігу — «M.E.Doc»[27][26] шляхом внесення змін до бібліотеки ZvitPublishedObjects.dll[28]. Активна та найбільш деструктивна фаза атаки розпочалась з системи автоматичного оновлення програми M.E.doc 27 червня 2017 року близько 10:30 за київським часом[29]. Розробник програми M.E.Doc, компанія «Інтелект-сервіс» розмістила на своєму сайті повідомлення, яким визнавала джерело атаки, але невдовзі його прибрала. Згодом було розміщене нове повідомлення, в якому компанія відкидала будь-яку причетність до поширення вірусу або про злам своїх інформаційних систем[30].

Також кіберполіція зазначила, що відомі випадки поширення вірусу через фішингові листи від імені відомих компаній або від імені адресатів, з якими до цього велось листування. У цих листах присутні посилання на завантаження шкідливих додатків (документів Microsoft Word, PDF-файлів, таблиць та інших)[31].

Слідство припускає, що зловмисникам вдалось вбудувати в одне із оновлень програми бекдор та приблизно 15 травня 2017 року встановити його на комп'ютери жертв[26]. Є підстави стверджувати, що зловмисникам були доступні вихідні коди програми. Також відомо, що оновлення з вбудованим бекдором відбувались:[2]

- 01.175-10.01.176, випуск 14 квітня 2017

- 01.180-10.01.181, випуск 15 травня 2017

- 01.188-10.01.189, випуск 22 червня 2017

Представники компанії-розробника «M.E.Doc» були проінформовані про наявність вразливостей в їх системах антивірусними компаніями, але проігнорували їх[26]. Навіть після атаки 18 травня 2017 року (всього через три дні після випуску 01.180) з хробаком XData (Win32/Filecoder.AESNI.C) компанія-виробник заперечила проблеми з безпекою і назвала це простим «збігом»[26].

Разом з тим з'ясовано: виявлений бекдор за функціоналом має можливість збирати коди ЄДРПОУ уражених компаній та відправляти їх на віддалений сервер. Крім того, завантажувати файли і збирати інформацію про операційну систему та ідентифікаційні дані користувачів[26]. Зловмисники мали можливість в залежності від кодів ЄДРПОУ віддавати бекдору різні команди, в тому числі — завантажувати й запускати додаткові модулі[2].

Таким чином, станом на 27 червня 2017 року про існування проблем з безпекою в системі оновлень M.E.Doc вже було відомо. Навіть після атаки фахівцям фірми ESET вдалося знайти бекдор у вигляді зашифрованої PHP програми PAS (webshell PHP PAS) з назвою файла medoc_online.php на цьому сервері[джерело?]. На сервері було встановлене застаріле програмне забезпечення з численними вразливостями, для якого були добре відомі методи атак[32][33]. Начальник Департаменту кіберполіції Національної поліції України полковник Сергій Демедюк в інтерв'ю журналістам Associated Press заявив, що розробникам M.E.Doc «багато разів говорили про це творці антивірусів. Така недбалість може послужити причиною початку кримінального розслідування»[34][35]. Крім всього іншого сервер оновлень upd.me-doc.com.ua (IP адреса 92.60.184[.]55) фізично перебував у хостинг-провайдера WNet (ТОВ «Дабл-ю нет Україна»), в якого на початку червня того ж року Служба безпеки України проводила обшуки та вилучала обладнання через надання компанією телекомунікаційних послуг у Криму ФСБ РФ, Воєнтелекому РФ та псевдодержавним підприємствам зв'язку. За інформацією спецслужби, через незаконну маршрутизацію трафіку до анексованого Криму ФСБ РФ планувало отримати доступ та знімати інформацію з українського сегменту мережі провайдера[36][37].

Також, на даний момент відомо, що після спрацювання бекдору, зловмисники компрометували облікові записи користувачів, з метою отримання повного доступу до мережі. Далі отримували доступ до мережевого обладнання з метою виведення його з ладу. За допомогою IP KVM (KVM-перемикач з можливістю роботи через комп'ютерні мережі) здійснювали завантаження власної операційної системи на базі Tiny Core Linux[26].

Зловмисники, з метою приховування вдалої кібероперації щодо масового ураження комп'ютерів та несанкціонованого збору з них інформації, тим же самим способом, через останні оновлення програмного забезпечення «M.E.Doc» розповсюдили модифікований хробак-здирник Petya[26].

Видалення та шифрування файлів операційних систем було вчинено з метою видалення слідів попередньої злочинної діяльності (бекдору) та відвернення уваги шляхом імітації вимагання грошових коштів від потерпілих[26].

Атака 27 червня 2017 року розпочалась близько 10:30 за київським часом, коли на комп'ютерах жертв програма EzVit.exe — складова частина M.E.Doc, запустила команду:[29]

C:\\Windows\\system32\\rundll32.exe\” \”C:\\ProgramData\\perfc.dat\”,#1 30

4 липня 2017 року з'явилось повідомлення від розробників іншого ПЗ подання бухгалтерської звітності 1С:Звіт про наявність вірусу в бібліотеці ZvitPublishedObjects.dll, виявленого одним з антивірусів з останніми оновленнями[38]. Зазначена бібліотека використовується і у «M.E.Doc», і у 1С: Звіт[28].

Хробак Petya потрапив на комп'ютери жертв в першу чергу завдяки бекдору, який був встановлений в оновлення програми M.E.Doc. Таким чином, шкідлива дія атаки не обмежена деструктивними діями хробака, але і включає шкоду, яку зловмисники могли заподіяти бекдором: викрадення системних паролів, ключів, викрадення важливої інформації та документів, встановлення програм-шпигунів, проникнення в інші системи, тощо.

Бекдор був доданий до коду в бібліотеці програми ZvitPublishedObjects.dll у функцію ZvitPublishedObjects.Server.UpdaterUtils.IsNewUpdate. Бекдор створював фоновий потік, який звертався за адресою http[:]//upd.me-doc.com.ua/last.ver?rnd=<GUID>, куди передавав код ЄДРПОУ підприємств та ім'я користувача, від імені якого виконується програма, в очікувані команд. Всього бекдор здатен виконувати шість команд:[2][3]

- 0 — RunCmd

- запустити передану команду в оболонці shell.

- 1 — DumpData

- отримати дані в кодуванні Base64, розкодувати їх та зберегти на жорсткому диску.

- 2 — MinInfo

- зібрати та надіслати інформацію про версію операційної системи, архітектуру (32 або 64 біти), привілеї користувача, налаштування UAC, проксі-сервера, електронної пошти (зокрема, логін та пароль).

- 3 — GetFile

- зчитати та передати вказаний файл з жорсткого диску жертви.

- 4 — Payload

- отримати дані в кодуванні Base64, декодувати їх, зберегти на диску та запустити цей файл як програму.

- 5 — AutoPayload

- аналогічно до команди з кодом 4, але для бібліотек DLL. Запустити отриману бібліотеку із допомогою rundll32.exe, також спробувати переписати та знищити отриманий файл.

Команда з кодом 5 найкраще збігається зі сценарієм зараження вірусом Petya.

18 травня 2017 року було виявлено вірус-здирник XData, який став другим за швидкістю поширення та шкідливістю після WannaCry в Україні[39]. Вірус шифрував дані на комп'ютері та вимагав від 0,1 до 1 BTC (станом на травень 2017, один біткойн коштував понад 1,9 тисяч доларів США).[40] Переважною більшістю жертв вірусу стали бухгалтерські комп'ютери українських підприємств, які використовували систему M.E.Doc на 64-бітних операційних системах Windows XP, Windows 7, Windows Server 2008 та Windows Server 2012. Багато постраждалих стверджували, що шифрування їхніх даних відбулося після оновлення програми M.E.Doc.[39] Однак компанія-виробник ПЗ заперечила проблеми з безпекою і назвала це збігом[41].

Засіб для дешифрування даних, уражених XData, був опублікований уже 30 травня[42].

Попри зовнішню схожість новий вірус має істотні відмінності від вже відомого Petya, тому отримав нові назви від різних дослідників (NotPetya, Eternal Petya, Petna, тощо). У цілому, він має добре написаний код, який використовує низку шляхів для свого поширення[43]:

- Вразливості EternalBlue та EternalRomance (CVE-2017-0144 та CVE-2017-0145 відповідно, обидві виправлені в оновлені MS17-010)[29]

- Виявлення гешів паролів зареєстрованих на комп'ютері користувачів та адміністраторів[44] (алгоритм LSA Dump, схожий на Win32/Mimikatz)[29]

- Використання стандартних можливостей операційної системи[29]:

- Спочатку передає свої файли установки через мережеві диски (Windows Share), а потім намагається їх запустити або віддаленим виконанням команд PowerShell (psexec), або ж через систему WMIC (Windows Management Instrumentation Command-line).

Таким чином, заражений цим хробаком комп'ютер здатен, за певних умов, вражати інші комп'ютери в мережі, навіть ті, які отримали останні оновлення операційної системи.

Аби не бути виявленим антивірусними програмами, бінарні коди вірусу застосовують[43]:

- підроблений цифровий підпис Microsoft,

- шифрування алгоритмом XOR (для обходу перевірок на сигнатуру).

Проте, попри досить високий рівень реалізації самого вірусу, його розробники скористались вкрай вразливим та ненадійним способом спілкування з жертвами, що створює враження, що здирництво не було основним мотивом:[43][45]

- всім жертвам пропонувалося перерахувати криптовалюту біткойн вартістю 300$ на гаманець автора вірусу;

- та передати вказаний на екрані довгий код на вказану адресу електронної пошти.

Поштова служба, де була зареєстрована скринька зловмисників, заблокувала її вже через кілька годин після початку атаки і, таким чином, унеможливила спілкування між жертвами та зловмисниками[43]. Тобто, сплата викупу не має сенсу, оскільки гарантовано не дасть бажаного результату[46]. В оприлюдненій заяві компанія-провайдер поштової скриньки повідомила, що не лише заблокувала скриню, а й активно працює з німецькою федеральною службою інформаційної безпеки в розслідуванні цієї події[47].

- Шифрування файлів

Шкідлива дія вірусу складається з двох частин та залежить від прав, який має його процес, та від того, які процеси працюють в операційній системі. Вірус обчислює нескладний хеш назв запущених процесів, і якщо буде знайдено наперед задані коди може або припинити своє поширення, або ж, навіть, відмовитись від шкідливої дії[29].

Першим кроком вірус шифрує файли з наперед заданого переліку типів (їх понад 60) з використанням алгоритму AES-128. Для кожного комп'ютера вірус обчислює новий ключ симетричного алгоритму шифрування AES-128, який шифрує 800-бітним відкритим ключем RSA з пари ключів зловмисників та зберігає на жорсткому диску[29]. Повідомлення з вимогою викупу для дешифрування файлів залишається на жорсткому диску. Це повідомлення має інший ключ, відмінний від ключа на другому кроці (так званий «ідентифікатор жертви») та доведена можливість відновлення втрачених файлів за умови отримання правильного коду від зловмисників[48]. Проте навіть тут зловмисники припустились помилок, внаслідок яких відновлення даних істотно ускладнене, а оскільки сам вірус Petya не містить модуля для відновлення даних, то для цього необхідна іще одна, інша програма[49].

- Знищення файлової системи

Після завершення першого кроку (шифрування файлів), якщо вірус має достатньо системних прав та за певних інших умов, він переходить до другого кроку (знищення файлової системи).

Другим кроком вірус:

- змінює головний завантажувальний запис (MBR) кодами свого запуску,

- обчислює «ідентифікатор жертви» (англ. Victim ID) із застосуванням випадкових чисел,

- обчислює ключі шифрування із використанням криптографічно стійкого генератора псевдовипадкових чисел, зберігає його у MBR,

- встановлює випадковий таймер (не менше 10, але не більше 60 хвилин) на перезавантаження комп'ютера, та

- знищує всі записи в системних журналах.

При завантаженні комп'ютера, завдяки змінам в головному завантажувальному записі (MBR) замість операційної системи буде завантажено шкідливий код вірусу, який малює на екрані підробку під інтерфейс програми перевірки цілісності жорсткого диску Chkdsk[29]. Основна шкідлива дія на цьому кроці полягає в шифруванні таблиці файлів (англ. Master File Table, MFT) файлової системи NTFS алгоритмом шифрування Salsa20. При цьому, ключ шифрування після завершення процесу безповоротно стирається, а жертві пропонується відправити зловмисникам для отримання ключа дешифрування «ідентифікатор жертви» (англ. Victim ID), який жодним чином не пов'язаний з тим ключем[50].

Така поведінка відрізняється від поведінки оригінального хробака Petya/Mischa. Оригінальний вірус Petya зберігав ключ шифрування Salsa20 й тим самим зберігав можливість для відновлення даних. Хоча, через помилку в реалізації відновити дані виявилось можливим навіть без сплати викупу (поки ця помилка не була виправлена у третій версії та вірусі Goldeneye)[50].

Слід зазначити, що шкідлива дія вірусу цим не обмежена: через ваду в реалізації вірус здатен повторно вражати одну й ту саму систему. Тоді зашифровані на першому кроці файли будуть зашифровані вдруге, а необхідний для їхнього дешифрування ключ буде затертий новим, чим унеможливить їхнє відновлення[48].

Використання вірусом одного-єдиного відкритого ключа RSA означає, що розкривши за викуп бодай один код для відновлення даних жертви (фактично — приватний ключ в парі RSA), зловмисники водночас відкрили б можливість усім іншим відновити втрачені дані (за допомогою цього ключа). Це, разом з іншими ознаками, може свідчити, що здирництво не було основним мотивом атаки, а навпаки, під здирництво була замаскована масштабна кібератака на інформаційні системи українських підприємств (від найбільших до найменших) та органів державної влади[46].

Компанія Symantec стверджує, що для своєї роботи вірус створює файл «C:\Windows\perfc», а якщо він вже існує, то вірус припиняє роботу. Тому якщо користувач сам створить цей файл і зробить його доступним тільки для читання, то це, імовірно, захистить його від вірусу[51].

Створити порожні та захищені від запису файли

- C:\Windows\perfc

- C:\Windows\perfc.dat

- C:\Program Data\perfc

- C:\Program Data\perfc.dat

Це захистить від шифрування файлів на комп'ютері, але не захистить від його використання для поширення вірусу.

Аби завадити зараженню та поширенню вірусу, слід, перш за все, виконувати звичайні поради з комп'ютерної безпеки, зокрема: не відкривати вкладені файли від незнайомих осіб або підозрілих листів від знайомих (захист від фішингу), встановити останні оновлення для операційної системи (зокрема, латку MS17-010) та антивірусних програм. Для захисту мережі від поширення вірусу слід також вимкнути підтримку застарілого протоколу SMBv1, вимкнути або обмежити використання систем PowerShell, WMIC та мережевих тек (Windows Share). Також в мережевих екранах слід заблокувати трафік на порти 139 та 445. Виконання цих порад, однак, може порушити звичну роботу інформаційної системи та вимагатиме додаткових зусиль від адміністраторів[29].

Для ефективного захисту не лише від цього конкретного вірусу-хробака, а подібних інцидентів взагалі, слід ретельно впровадити політики комп'ютерної-інформаційної безпеки, наприклад, Defence-in-Depth[52].

Менш ніж за три години до початку хакерської атаки, 27 червня, о 8:15 ранку в Солом'янському районі стався вибух автомобіля, за кермом якого був командир загону спеціального призначення Головного управління розвідки — полковник Максим Шаповал. Від потужного вибуху він загинув на місці[53].

Приблизно о 10:30 почалася хвиля завантажень оновлення програми M.E.Doc, яке несло в собі код вірусної програми. За декілька годин вірус вразив низку державних мереж.

Імовірно, ці дві пов'язані між собою події й складали подвійну російську атаку присвячену Дню Конституції України[54]. Цю теорію висунув Секретар РНБО України Олександр Турчинов[55].

За даними Нацполіції, понад 1,5 тисяч юридичних і фізичних осіб звернулися до них із заявами про блокування роботи комп'ютерів, які стали жертвами найбільшої хакерської атаки, що розповсюджувала вірус Petya.A. За даними компанії ESET, яка розробляє програмне забезпечення для боротьби зі шкідливими комп'ютерними програмами, на Україну припало найбільше атак вірусу Petya — 75,24 % від усіх атак. Проте атаки не обмежилися Україною.

Також Petya.A атакував Німеччину (9,06 % атак), Польщу (5,81 %), Сербію (2,87 %), Грецію (1,39 %), Румунію (1,02 %), а також менш одного відсотка від всіх атак вірусу припало на Росію й Чехію[56].

У Російській Федерації майже одночасно з Україною перестали працювати комп'ютери Роснафти[57], Башнафти[58], що призвело до зупинки видобутку нафти на декількох ділянках[джерело?].

Проте, великі російські підприємства виявились напрочуд захищеними проти поширення хробака, але начебто недостатньо захищеними від зараження ним (при тому, що вони навряд чи користуються програмою для складання української податкової звітності)[43].

Слідом за Україною та Росією атаки почали здійснюватися на мережі в Іспанії, Індії[59], Ірландії, Великій Британії[60] та інших країнах і містах ЄС і США[61]. За даними Mcafee, в США було зафіксовано більше інфікованих комп'ютерів, ніж в Україні, проте, статистика антивірусу ESET стверджує, що найбільше зафіксованих інфікувань відбулись саме в Україні[23].

За даними Німецького федерального агентства з безпеки інформаційних технологій (нім. Bundesamt für Sicherheit in der Informationstechnik, BSI) від атаки хробаком Petya постраждало одне німецьке підприємство, виробництво на якому зупинилось більше, ніж на тиждень. Зупинка виробництва потягнула за собою «мільйонні» збитки[62].

За добу після початку атаки до Департаменту кіберполіції України надійшло понад 1000 повідомлень про втручання в роботу комп'ютерних мереж, що призвело до збоїв у їх роботі. З них офіційно із заявами до поліції звернулось 43 компанії. Станом на 28 червня було розпочато 23 кримінальні провадження за фактами несанкціонованого втручання в електронно-обчислювальні системи як державних, так і приватних установ, організацій, підприємств (стаття 361 Кримінального кодексу). Ще по 47 фактах вирішувалося питання щодо внесення відомостей до Єдиного реєстру досудових розслідувань[31].

Станом на 29 червня 2017 року до Національної поліції України звернулось 1508 юридичних та фізичних осіб із повідомленнями, щодо блокування роботи комп'ютерної техніки за допомогою вірусу-шифрувальника. Із них — 178 звернулися до поліції із офіційними заявами. Зокрема, 152 організації приватного сектора та 26 звернень від державного сектора країни. 115 таких фактів було зареєстровано в журналі Єдиного обліку про вчинені кримінальні порушення та інші події. Вирішується питання щодо їх правової кваліфікації. За 63 фактами відомості внесено до ЄРДР за статтею 361 КК України[63].

Крім того, до розслідування були залучені фахівці Департаменту контррозвідувального захисту інтересів держави у галузі інформаційної безпеки Служби безпеки України. Була організована взаємодія з партнерськими правоохоронними органами, спеціальними службами іноземних країн та міжнародними організаціями, що спеціалізуються на кібернетичній безпеці. Спеціалісти СБУ у взаємодії з фахівцями ФБР США, Національною агенцією по боротьбі зі злочинністю (NCA) Великої Британії, Європолу, а також провідних кібербезпекових установ, проводили спільні заходи з локалізації розповсюдження шкідливого програмного забезпечення PetyaA, остаточного з'ясування методів реалізації цієї акції кібертероризму, встановлення джерел атаки, її виконавців, організаторів і замовників[64]. Для локалізації масштабної кіберзагрози, Національною поліцією України та Службою безпеки України було створено оперативно-технічний штаб, до якого увійшли представники українських та іноземних компаній з кібербезпеки[26].

Начальник Департаменту кіберполіції Національної поліції України полковник Сергій Демедюк в інтерв'ю журналістам Associated Press заявив, що розробникам M.E.Doc «багато разів говорили про вразливості сервера оновлень програми творці антивірусів. Така недбалість може послужити причиною початку кримінального розслідування»[34][35].

| Обшуки та вилучення техніки в офісі розробника M.E.Doc | |

4 липня 2017 року з метою припинення розповсюдження хробака Petya (зафіксовано нові спроби) було прийнято рішення про проведення обшуків і вилучення програмного та апаратного забезпечення компанії, за допомогою якого розповсюджувалось шкідливе програмне забезпечення. Обшуки проведено представниками Департаменту кіберполіції, слідчими та за участю Служби безпеки України. Вилучено робочі комп'ютери персоналу та серверне обладнання, через яке поширювалося програмне забезпечення[26].

Попри те, що вірус справляє враження звичайного зразка здирницького програмного забезпечення, створеного заради збагачення зловмисників, низка дослідників висловила припущення, що, насправді, цей міф служить прикриттям масштабної кібератаки з боку однієї держави проти іншої. Таким чином, основним призначенням вірусу було не здирництво, а знищення важливих даних та порушення нормальної роботи державних і приватних установ[65][66]. Але легенда про чергову атаку кіберзлочинців дозволила нападникам створити бажане їм висвітлення у засобах масової інформації, коли досягнувши мети (порушення нормальної роботи великої кількості установ) можна приховати справжній мотив. Зокрема, про це свідчать такі ознаки:

- Попри досить високий рівень реалізації шкідливої програми було обрано вкрай уразливий спосіб спілкування з жертвами. Поштову скриню, абсолютно очікувано та передбачувано, було заблоковано через кілька годин після початку атаки[43].

- Досвід WannaCry показав фінансову непривабливість масштабних та не вибіркових атак подібного роду[67].

- Програма шифрувала та зберігала перший сектор на жорсткому диску, але потім безповоротно знищувала наступні 24 сектори, чим робила повне відновлення даних неможливим. За певних умов програма знищувала всі 10 перших секторів на диску, без спроб зберегти їх для подальшого відновлення[67]. Задокументовані випадки, коли програма безповоротно знищувала критично важливу для працездатності операційної системи інформацію і тому може йтися про «замітання слідів»[66].

- Відсутні докази того, що програма здатна відновити зашифровані файли з кодом викупу. Навпаки, є підстави вважати, що зловмисники не здатні надати код для дешифрування даних[67][68].

- Зловмисники не мали можливості контролювати поширення свого хробака, але обраний ними спосіб початкового зараження був націлений безпосередньо проти України[66]. Були задокументовані випадки, коли зараження сталось вже через місяць після того, як зловмисники спромоглись отримати несанкційований доступ до інформаційних систем великих установ в Україні. Уражені хробаком іноземні фірми могли стати випадковими (наприклад, через свої представництва в Україні), але не основними, жертвами атаки[66].

Натомість, низка інших експертів висловили припущення, що очевидні вади в роботі вірусу та спосіб спілкування з жертвами можна пояснити недбалістю розробників та бажанням розпочати атаку якомога раніше, без належного тестування й перевірки всіх компонентів шкідливої програми[69][70].

30 червня секретар РНБО Олександр Турчинов заявив про можливість використання технологій Tor та VPN зловмисниками[71]. В перших числах липня 2017 року Служба безпеки України встановила причетність спецслужб РФ до атаки із використанням вірусу Petya[72].

За офіційно не підтвердженими даними, іще в листопаді 2017 року ЦРУ США дійшло остаточного висновку, що за атаками із використанням NotPetya стоять відповідні підрозділи під управлінням ГРУ ГШ РФ. За даними Washington Post, яка оприлюднила цю інформацію, даний підрозділ має назву рос. Главный центр специальных технологий[73].

15 лютого 2018 року Національний центр кібернетичної безпеки Великої Британії (англ. National Cyber Security Centre, підрозділ GCHQ) оприлюднив результати свого розслідування та поклав відповідальність за атаку на уряд Російської Федерації. За даними Центру найімовірніше за атакою стоять російські військові підрозділи. Рішення про публічну атрибуцію атаки було ухвалене, аби показати нетерпимість Об'єднаного Королівства та союзників до проявів злочинної діяльності в кіберпросторі[16]. Того ж дня до заяви приєдналась решта країн-членів союзу FVEY: Австралія[15], Канада[17], Нова Зеландія[18], та Сполучені Штати[19]. Також відповідальність Кремля за цю атаку підтвердив уряд Данії[20].

Адміністрація Президента США Дональда Трампа заявила, що ця безвідповідальна хакерська атака невибіркового характеру не залишиться без наслідків з боку міжнародного товариства[19].

На думку радника МВС Антона Геращенка проти держави Україна була розпочата масована хакерська атака з використанням модифікованої під Україну версії вірусу WannaCry — «cryptolocker». На його думку така атака готувалася щонайменше місяць. Кінцевою метою атаки була дестабілізація ситуації в економіці України[54]. Пізніше інформація про WannaCry була спростована.

Речниця СБУ Олена Гітлянська припустила, що атаки організовані з території Росії або з окупованих територій Донбасу[74].

Голова Департаменту кіберполіції Сергій Демедюк заявив, що представники кіберполіції виїхали до підприємств, які заявили про атаки вірусу. Він також зазначив, що співпраця з ліквідації наслідків вірусних атак може йти на міжнародному рівні.

Власники мереж, які зазнали впливу цієї кібератаки, навіть відновивши комп'ютери після атаки, можуть стати потенційним об'єктом повторної атаки: існує висока ймовірність того, що зловмисникам відома інформація про мережі, паролі до облікових записів користувачів, адміністраторські паролі, приблизні схеми мереж, паролі до електронних поштових скриньок, ЕЦП тощо. Для зниження означених ризиків та попередження повторного ураження вірусом команда CERT-UA рекомендувала, зокрема, змінити паролі облікових записів в мережі та інші ідентифікаційні дані, які могли бути скомпрометовані. Доцільно змінити пул внутрішніх ІР-адрес та структуру мережі — схема мережі може бути відома зловмисникам, що полегшує реалізацію наступної атаки[28].

Акредитований центр сертифікації ключів органів юстиції України (АЦСК) разом з командою CERT-UA надали рекомендацію користувачам послуг електронного цифрового підпису (ЕЦП) замінити ключі ЕЦП для подання електронної звітності у зв'язку з можливою їх компрометацією[75][76]. Для підвищення рівня захисту користувачів послуг ЕЦП та держави в цілому, АЦСК реалізовано придбання та використання захищених носіїв особистих ключів. Однією з переваг використання захищених носіїв особистих ключів є те, що особистий ключ не записується на жорсткий диск комп'ютера, а зберігається безпосередньо у апаратному середовищі захищеного носія. Це забезпечує захист особистого ключа від несанкціонованого доступу зловмисників[77].

Німецьке федеральне агентство з безпеки інформаційних технологій (нім. Bundesamt für Sicherheit in der Informationstechnik, BSI) наголосила, що жертвами атаки могли стати навіть ті користувачі програми M.E.Doc, які не зназнали деструктивної дії хробака Petya. Оскільки бекдор був встановлений в оновлення програми M.E.Doc щонайменше з 13 квітня 2017 року, то і початок атаки слід віднести на цю дату[62].

Внаслідок шкідливої дії засобами бекдору могли бути скомпрометовані архівні файли зроблені починаючи з цієї дати. Федеральне агентство припустило, що із допомогою бекдору зловмисники могли приховано встановити шпигунські програми для викрадення даних з комп'ютерних мереж підприємств. Шкода від них може бути не меншою, аніж від відверто деструктивної дії хробака[62].

З огляду на всі ці обставини BSI радить ізолювати комп'ютери, на яких встановлено M.E.Doc в окремі мережеві сегменти. Вважати всі комп'ютери, на яких встановлено M.E.Doc, та всі комп'ютери, досяжні з них комп'ютерною мережею, потенційно скомпрометованими. Тому слід змінити паролі, бажано — перевстановити операційні системи, обмежити права адміністративних записів, використовувати на різних комп'ютерах різні паролі адміністратора, тощо. Також федеральне агентство радило звернутись по допомогу до фахівців з комп'ютерної безпеки для підвищення захисту й зміцнення інформаційних систем від несанкційованого втручання[62].

Для запобігання атак та вдосконалення захисту створено «Ситуаційний центр забезпечення кібернетичної безпеки». За даними СБУ, необхідне обладнання та програмне забезпечення для центру надійшло від Трастового фонду з питань кібербезпеки Україна-НАТО.[78]

Завдяки тому, що всі транзакції Bitcoin є повністю публічними, статистику переказів власнику вірусу може подивитися будь-хто. Нью-йоркський журналіст і програміст Кейт Коллінз створив акаунт [Архівовано 29 червня 2017 у Wayback Machine.] у Твіттері, який автоматично оновлюється після кожної з операцій і показує поточний стан рахунку зловмисника.

Станом на 14:00 за Київським часом 28 червня зловмисник отримав більше 10 тис. $.[23]

28 червня 2017 року Кабінет Міністрів України повідомив, що масштабна хакерська атака на корпоративні мережі та мережі органів влади була зупинена[14].

4 липня 2017 року, об 22:10 UTC з гаманця було знято майже 4 біткоіна вартістю близько $10 тисяч та переведено на інший гаманець. За кілька хвилин перед тим з гаманця були зроблені дрібні платежі в гаманці служб Pastebin та DeepPaste. Але за 11-12 хвилин до переведення коштів на сайтах DeepPaste та Pastebin від імені хакерів було розміщене звернення, в якому за 100 біткойнів (близько $256 тисяч) хакери обіцяли передати приватний ключ для дешифрування файлів. Таку велику суму автори звернення пояснили тим, що цим ключем можна дешифрувати всі файли[79].

5 липня 2017 року журналістам видання Vice вдалось вийти на зв'язок із зловмисниками та передати їм на дешифрування один файл розміром не більше 1 мегабайту. Через дві години зловмисники передали журналістам розшифрований файл. Іншим доказом того, що зловмисники стоять за вірусом Petya є те, що звернення на Pastebin та DeepPaste були підписані приватним ключем з пари ключів вірусу Petya[80].

Заступник голови адміністрації Президента України Дмитро Шимків, колишній директор представництва фірми Microsoft в Україні, заявив, що внаслідок атаки хробаком NotPetya було виведено з ладу близько 10 % персональних комп'ютерів в Україні (особистих, в державних та не державних установах і підприємствах)[81].

Проте усунення наслідків атаки вірусом-винищувачем NotPetya забрало істотні зусилля та час. Так, наприклад, компанія Reckitt Benckiser заявила, що частина комп'ютерних систем відновить свою нормальну роботу лише у серпні[82].

За оцінками концерну Maersk втрати компанії, особливо її підрозділів Maersk Line, Damco та APM Terminals разом будуть на рівні $200–300 млн (€170-256 млн за тогочасним курсом)[83]. Технічний персонал був вимушений протягом 10 днів заново встановити і налаштувати все програмне забезпечення на 4000 серверах, 45 000 робочих станціях, заново встановити 2500 прикладних застосунків. Робітники були вимушені вручну опрацьовувати інформацію про виробничі процеси, при цьому зменшення обсягів перевезень склало 20 % від звичайного[84].

У вересні 2017 року американська логістична та поштова компанія FedEx оприлюднила оцінку збитків у своєму дочірньому підприємстві у Нідерландах TNT Express. Так, через порушення нормальних робочих процесів підприємство оцінює свої збитки на рівні до $300 млн за перше півріччя 2017 року[85].

У фінансовій звітності за третій квартал 2017 року американська фармацевтична компанія Merck заявила про недоотримання виручки на суму до $240 млн, в основному, через тимчасову зупинку виробництва вакцини проти вірусу папіломи людини Гардасил у червні того ж року внаслідок ураження інформаційних систем заводу вірусом NotPetya. Внаслідок браку вакцин на тлі високого попиту компанія була вимушена запозичити певну її кількість у Федерального центру контролю захворювань (англ. U.S. Centers for Disease Control, CDC)[86].

На думку Майкла Шмітта (Michael Schmitt) та Джефрі Білера (Lieutenant Colonel Jeffrey Biller) невибірковий характер поширення вірусу та свідомий вибір цивільних об'єктів для початку атаки свідчать про те, що організатори атаки порушили міжнародне право звичаїв військового конфлікту, тобто, такий вчинок може вважатись воєнним злочином. Оскільки від атаки постраждали треті країни, що не беруть участь у військовому конфлікті між Україною та Росією, то атака іще й порушує міжнародні закони стосовно нейтральності країн[87].

Експерт із інформаційної безпеки та протидії кіберзагрозам Віталій Якушев оцінив збитки підприємств по всьому світу від хакерської атаки у 8 млрд доларів[88].

- Укрзалізниця

- Міжнародний аеропорт «Бориспіль»

- Міжнародний аеропорт «Київ»

- мережа магазинів «Епіцентр»

- мережа магазинів «Нова лінія»

- Укрпошта

- Нова пошта

- ДТЕК

- Укренерго

- Київенерго

- мережа заправок ТНК

- ПБГ «Ковальська»

- ТРК «Люкс»

- Київводоканал

- Rozetka

- мережа автозаправок WOG

- Укргазвидобування

- Київський метрополітен

- телеканал ATR

- телеканал ICTV[90]

- телеканал СТБ

- Авангард[91]

- супермаркет «Рост»[44]

- UkrLandFarming[91]

- Concert.ua

- Lifecell

- Vodafone Україна

- Київстар

- ДП «Документ»

- ДП «Антонов»

- ДП «Національне газетно-журнальне видавництво»[92]

- ↑ Andy Greenberg (22 серпня 2018). THE UNTOLD STORY OF NOTPETYA, THE MOST DEVASTATING CYBERATTACK IN HISTORY. Wired. Архів оригіналу за 22 серпня 2018. Процитовано 23 серпня 2018.

- ↑ а б в г д Anton Cherepanov (4 Jul 2017). Analysis of TeleBots’ cunning backdoor. Архів оригіналу за 5 липня 2017. Процитовано 5 липня 2017.

- ↑ а б в г David Maynor, Aleksandar Nikolic, Matt Olney, and Yves Younan (5 липня 2017). The MeDoc Connection. Cisco Talos. Архів оригіналу за 6 липня 2017. Процитовано 6 липня 2017.

- ↑ Ukraine cyber attack: Chaos as national bank, state power provider and airport hit by hackers. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ Ukrainian banks, electricity firm hit by fresh cyber attack. Архів оригіналу за 16 липня 2019. Процитовано 27 червня 2017.

- ↑ Через масштабну вірусну атаку не працюють банки, медіа, сервіси. Архів оригіналу за 29 червня 2017. Процитовано 27 червня 2017.

- ↑ Україною поширюється комп'ютерний вірус: атаковано десятки компаній та установ. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ Вірус Petya.A. Хакери атакували банки. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ Rbc.ua. Хакерська атака на Україну: подробиці. РБК-Украина (укр.). Архів оригіналу за 13 січня 2018. Процитовано 27 лютого 2018.

- ↑ Хакерська атака на Україну. Архів оригіналу за 13 січня 2018. Процитовано 27 червня 2017.

- ↑ Вірус «Петя» паралізував роботу Кабміну. Архів оригіналу за 30 червня 2017. Процитовано 27 червня 2017.

- ↑ Стало відомо, чим насправді виявилась кібератака на Кабмін. 30 червня 2017. Архів оригіналу за 22 липня 2017. Процитовано 23 липня 2017.

- ↑ Кібератаки не було: у Кабміні пояснили, чому не працював їхній сайт. 29 червня 2017. Архів оригіналу за 21 липня 2017. Процитовано 23 липня 2017.

- ↑ а б Кібератаку на корпоративні мережі та мережі органів влади зупинено. Архів оригіналу за 30 червня 2017. Процитовано 28 червня 2017.

- ↑ а б Australian Government attribution of the ‘NotPetya’ cyber incident to Russia. The Hon Angus Taylor MP. Minister for Law Enforcement and Cybersecurity. 16 лютого 2018. Архів оригіналу за 16 лютого 2018. Процитовано 16 лютого 2018.

- ↑ а б Russian military ‘almost certainly’ responsible for destructive 2017 cyber attack. National Cyber Security Centre. 15 лютого 2018. Архів оригіналу за 15 лютого 2018. Процитовано 15 лютого 2018.

- ↑ а б Greta Bossenmaier (15 лютого 2018). CSE Statement on the NotPetya Malware. Communications Security Establishment. Архів оригіналу за 3 липня 2018. Процитовано 16 лютого 2018.

- ↑ а б New Zealand joins international condemnation of NotPetya cyber-attack. Government Communications Security Bureau. 16 лютого 2018. Архів оригіналу за 17 лютого 2018. Процитовано 16 лютого 2018.

- ↑ а б в г Statement from the Press Secretary. The White House. 15 лютого 2018. Архів оригіналу за 16 лютого 2018. Процитовано 16 лютого 2018.

- ↑ а б Claus Hjort: Rusland stod bag cyberangreb mod Mærsk. Berlingske Business. 15 лютого 2018. Архів оригіналу за 16 лютого 2018. Процитовано 16 лютого 2018.

- ↑ СБУ встановила причетність спецслужб РФ до атаки вірусу-вимагача Petya.A. СБУ. 01-07-2017. Архів оригіналу за 5 липня 2017. Процитовано 4 липня 2017.

- ↑ Вірус "Петя". Як вберегтися від кібер-атаки. Українська правда. 27 червня 2017. Архів оригіналу за 1 жовтня 2020. Процитовано 28.06.2016.

- ↑ а б в Скільки заробив автор вірусу Petya.A і які країни найбільше постраждали від його дій?. Tokar.ua (укр.). 28 червня 2017. Процитовано 28 червня 2017.

{{cite news}}: Обслуговування CS1: Сторінки з параметром url-status, але без параметра archive-url (посилання) - ↑ Демонстрація. Архів оригіналу за 28 червня 2017. Процитовано 27 червня 2017.

- ↑ Як відновити дані. Архів оригіналу за 29 червня 2017. Процитовано 27 червня 2017.

- ↑ а б в г д е ж и к л м Прикриттям наймасштабнішої кібератаки в історії України став вірус Diskcoder.C - кіберполіція. Департамент кіберполіції Національної поліції України. 05.07.2017. Архів оригіналу за 5 липня 2017. Процитовано 5 липня 2017.

- ↑ Олег Дмитренко (28 Червня 2017). Кіберполіція: вірусна атака поширювалась через M.E.doc. Watcher. Архів оригіналу за 28 червня 2017. Процитовано 28 червня 2017.

- ↑ а б в Нові подробиці щодо кібератаки 27.06.2017 з використанням Petya ransomware. CERT-UA. 05 липня 2017. Архів оригіналу за 6 липня 2017. Процитовано 7 липня 2017.

- ↑ а б в г д е ж и к New ransomware, old techniques: Petya adds worm capabilities. Microsoft Malware Protection Center blog. 27 червня 2017 року. Архів оригіналу за 28 червня 2017. Процитовано 28 червня 2017.

- ↑ Dave Lee. 'Vaccine' created for huge cyber-attack. BBC News. Архів оригіналу за 17 серпня 2019. Процитовано 28 червня 2017.

- ↑ а б У ПОЛІЦІЇ ВІДКРИТО 23 КРИМІНАЛЬНИХ ПРОВАДЖЕННЯ ЗА ФАКТАМИ ВТРУЧАННЯ В РОБОТУ КОМП'ЮТЕРНИХ МЕРЕЖ. Департамент кіберполіції. 28 червня 2017 р. 16:00. Архів оригіналу за 22 грудня 2017. Процитовано 28 червня 2017.

- ↑ Russell Brandom (3 липня 2017). Ukranian company that spread Petya could face criminal charges for vulnerability. The hack was easier than we thought. The Verge. Архів оригіналу за 3 липня 2017. Процитовано 5 липня 2017.

- ↑ Paul McEvatt (30 червня 2017). Petya, Medoc and the delivery of malicious software. Fujitsu Information Security. Архів оригіналу за 3 липня 2017. Процитовано 5 липня 2017.

- ↑ а б Вірус Petya: компанії M.E.Doc загрожує кримінальна справа. Факти.ICTV. 4 липня 2017. Архів оригіналу за 4 липня 2017. Процитовано 4 липня 2017.

- ↑ а б Raphael Satter (4 липня 2017). Official: firm at center of cyberattack knew of problems. Associated Press. Архів оригіналу за 5 липня 2017. Процитовано 4 липня 2017.

- ↑ СБУ викрила українського Інтернет-провайдера на незаконній маршрутизації трафіку до Криму в інтересах російських спецслужб (відео). Служба безпеки України. 1 червня 2017. Архів оригіналу за 17 червня 2017. Процитовано 5 липня 2017.

- ↑ Інтернет для ФСБ, шпигунство та ігнорування указу Президента: СБУ пояснили обшуки в Wnet. 5 канал. 1 червня 2017. Архів оригіналу за 13 липня 2017. Процитовано 5 липня 2017.

- ↑ Пост на офіційній сторінці 1С:Звіт у Фейсбук щодо наявності вірусу в бібліотеці ZvitPublishedObjects.dll.

- ↑ а б Павел Красномовец. Все, что известно про вирус-вымогатель XData: кто под угрозой и что делать [Архівовано 28 червня 2017 у Wayback Machine.] // ain, 24.05.2017. (рос.)

- ↑ Олександр Мельник. 5 фактів про новий вірус, який атакує український корпоративний сектор — як запобігти [Архівовано 27 серпня 2018 у Wayback Machine.] // Na chasi, 20.05.2017.

- ↑ Будьте пильні: вірусна атака на корпоративний сектор! [Архівовано 28 червня 2017 у Wayback Machine.] — M.E.Doc, 22.05.2017.

- ↑ Максим Давыгора. Вирус-вымогатель XData. «Карантин» для M.E.Doc? [Архівовано 2 серпня 2017 у Wayback Machine.] // tucha, 25.05.2017. (рос.)

- ↑ а б в г д е The Grugq (27 червня 2017). Pnyetya: Yet Another Ransomware Outbreak. Medium.com. Архів оригіналу за 28 червня 2017. Процитовано 28 червня 2017.

- ↑ а б Украина подверглась самой крупной в истории кибератаке вирусом Petya [Архівовано 28 червня 2017 у Wayback Machine.], habrahabr.ru, 27 червня 2017

- ↑ Hern, Alex (28 червня 2017). Ransomware attack 'not designed to make money', researchers claim. The Guardian (брит.). ISSN 0261-3077. Архів оригіналу за 28 червня 2017. Процитовано 28 червня 2017.

- ↑ а б CERT-EU-SA2017-014: Petya-Like Malware Campaign (PDF). CERT-EU. 27 червня 2017. Архів оригіналу (PDF) за 3 лютого 2019. Процитовано 28 червня 2017.

- ↑ Info zur Ransomware PetrWrap/Petya: Betroffenes Postfach bereits seit Mittag gesperrt. Posteo. 27.Juni 2017. Архів оригіналу за 27 червня 2017. Процитовано 28 червня 2017.

- ↑ а б Andy Patel (29 червня 2017). Petya: “I Want To Believe”. F-Secure. Архів оригіналу за 30 червня 2017. Процитовано 30 червня 2017.

- ↑ How EternalPetya Encrypts Files In User Mode. F-Secure. 4 липня 2017.

{{cite web}}: Обслуговування CS1: Сторінки з параметром url-status, але без параметра archive-url (посилання) - ↑ а б EternalPetya and the lost Salsa20 key. Malwarebytes Labs. 29 червня 2017. Архів оригіналу за 1 липня 2017. Процитовано 30 червня 2017.

- ↑ Symantec показала простий спосіб захисту від вірусу-здирника Petya. Уніан. 28 червня 2017. Архів оригіналу за 28 червня 2017. Процитовано 29 червня 2017.

- ↑ Игорь Шаститко (29 червня 2017). Вирус Petya и правильная комплексная защита от него и подобных следующих вирусов. KO. Архів оригіналу за 1 липня 2017. Процитовано 30 червня 2017.

- ↑ Міноборони підтвердило: від вибуху загинув полковник ГУР. Архів оригіналу за 29 червня 2017. Процитовано 27 червня 2017.

- ↑ а б Вірус-вимагач модифікований під Україну. В МВС розповіли подробиці найбільшої кібератаки. ESPRESO.TV. Архів оригіналу за 27 червня 2017. Процитовано 28 червня 2017.

- ↑ Збіг кібератаки і вбивства полковника Шаповала не є випадковим, — Турчинов. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ Відновити файли після атаки вірусу Petya неможливо — експерти. Архів оригіналу за 1 липня 2017. Процитовано 1 липня 2017.

- ↑ Мощная атака: в серверы «Роснефти» проник клон вируса WannaCry [Архівовано 27 червня 2017 у Wayback Machine.](рос.)

- ↑ Росію атакував такий же комп'ютерний вірус, як і Україну. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ Хакерская атака на Украину распространяется по всему миру. Архів оригіналу за 21 жовтня 2018. Процитовано 27 червня 2017.

- ↑ Global cyber attack hits IT systems in Ireland and the UK. Архів оригіналу за 16 січня 2018. Процитовано 27 червня 2017.

- ↑ 'Petya' ransomware attack strikes companies across Europe and US. The Guardian. 27 червня 2017. Архів оригіналу за 1 травня 2021. Процитовано 9 червня 2021. (англ.)

- ↑ а б в г Update: Cyber-Angriffswelle Petya – Bedrohung größer als bekannt. Bundesamt für Sicherheit in der Informationstechnik. 07.07.2017.

{{cite web}}: Обслуговування CS1: Сторінки з параметром url-status, але без параметра archive-url (посилання) - ↑ За дві доби до поліції надійшло 1,5 тисячі повідомлень про вірусне зараження комп'ютерних мереж. Департамент кіберполіції. 29 червня 2017. Архів оригіналу за 3 жовтня 2017. Процитовано 29 червня 2017.

- ↑ СБУ спільно з іноземними партнерами продовжує роботу з локалізації розповсюдження шкідливого програмного забезпечення PetyaA. Служба безпеки України. 29-06-2017. Архів оригіналу за 4 липня 2017. Процитовано 29 червня 2017.

- ↑ Russell Brandom (Jun 28, 2017). The Petya ransomware is starting to look like a cyberattack in disguise. The Verge. Архів оригіналу за 29 червня 2017. Процитовано 29 червня 2017.

- ↑ а б в г Andy Greenberg (28 червня 2017). Ukrainians Say Petya Ransomware Hides State-Sponsored Attacks. The Wired. Архів оригіналу за 29 червня 2017. Процитовано 29 червня 2017.

- ↑ а б в Matt Suiche (28 червня 2017). Petya.2017 is a wiper not a ransomware. Comae technologeis. Архів оригіналу за 28 червня 2017. Процитовано 29 червня 2017.

- ↑ Anton Ivanov, Orkhan Mamedov (28 червня 2017). ExPetr/Petya/NotPetya is a Wiper, Not Ransomware. Securelist. Архів оригіналу за 29 червня 2017. Процитовано 29 червня 2017.

- ↑ Martijn Grooten (Jun 29, 2017). 48 hours after initial reports, many mysteries remain around the latest ransomware/wiper threat. Virus Bulletin. Архів оригіналу за 19 грудня 2017. Процитовано 30 червня 2017.

- ↑ Andy Patel (30 червня 2017). (Eternal) Petya From A Developer’s Perspective. F-Secure. Архів оригіналу за 30 червня 2017. Процитовано 30 червня 2017.

- ↑ Турчинов: вірус Petya провів через VPN український провайдер. Архів оригіналу за 29 червня 2017. Процитовано 30 червня 2017.

- ↑ СБУ встановила причетність спецслужб РФ до атаки вірусу-вимагача Petya.A. СБУ. 01-07-2017. Архів оригіналу за 5 липня 2017. Процитовано 4 липня 2017.

- ↑ Ellen Nakashima (12 січня 2018). Russian military was behind ‘NotPetya’ cyberattack in Ukraine, CIA concludes. Washington Post. Архів оригіналу за 13 січня 2018. Процитовано 29 січня 2018.

- ↑ Масові хакерські атаки можуть бути організовані з Росії. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ Пост на офіційній сторінці АЦСК органів юстиції щодо можливої компрометації ключів ЕЦП. 5 липня 2017.

- ↑ Пост на офіційній сторінці Департаменту кіберполіції у Фейсбук з рекомендаціями щодо зміни ключів ЕЦП. 5 липня 2017.

- ↑ АЦСК органів юстиції України надав рекомендації щодо заміни ЕЦП. CERT-UA. 05 липня 2017. Архів оригіналу за 21 липня 2017. Процитовано 7 липня 2017.

- ↑ СБУ разом з НАТО відкрили у Києві Центр кібернетичної безпеки. Tokar.ua (укр.). 9 лютого 2018. Архів оригіналу за 22 лютого 2018. Процитовано 21 лютого 2018.

- ↑ Lorenzo Franceschi-Bicchierai (5 липня 2017). Hackers Connected to NotPetya Ransomware Surface Online, Empty Bitcoin Wallet. Vice Motherboard.

- ↑ Joseph Cox, Lorenzo Franceschi-Bicchierai (5 липня 2017). Hackers Linked to NotPetya Ransomware Decrypted a File for Us. Motherboard Vice.

- ↑ Дмитрий Шимкив: «От кибератаки вируса-шифровальщика Petya.A пострадало приблизительно 10% компьютеров в Украине». ITC.ua. 07.07.2017.

{{cite web}}: Обслуговування CS1: Сторінки з параметром url-status, але без параметра archive-url (посилання) - ↑ Danny Palmer (24 липня 2017). Petya ransomware: Companies are still dealing with aftermath of global cyberattack. ZDnet. Архів оригіналу за 27 липня 2017. Процитовано 2 серпня 2017.

- ↑ Fabian A. Scherschel (16.08.2017). NotPetya: Maersk erwartet bis zu 300 Millionen Dollar Verlust. Heise Online. Архів оригіналу за 22 вересня 2017. Процитовано 22 вересня 2017.

- ↑ Catalin Cimpanu (25 січня 2018). Maersk Reinstalled 45,000 PCs and 4,000 Servers to Recover From NotPetya Attack. Bleeping Computer. Архів оригіналу за 30 січня 2018. Процитовано 16 лютого 2018.

- ↑ а б Martin Holland (22.09.2017). NotPetya: Auch Fedex kostet die Cyber-Attacke 300 Millionen US-Dollar. Heise Online. Архів оригіналу за 22 вересня 2017. Процитовано 22 вересня 2017.

- ↑ а б NotPetya Infection Left Merck Short of Key HPV Vaccine. The Security Ledger. 27 жовтня 2017. Архів оригіналу за 28 жовтня 2017. Процитовано 1 листопада 2017.

- ↑ Michael Schmitt and Lieutenant Colonel Jeffrey Biller (11 липня 2017). The NotPetya Cyber Operation as a Case Study of International Law. Blog of the European Journal of International Law. Архів оригіналу за 17 лютого 2018. Процитовано 16 лютого 2018.

- ↑ Збитки від атаки вірусу Petya.A у світі сягають 8 мільярдів доларів - експерт (укр.). Архів оригіналу за 10 квітня 2018. Процитовано 9 квітня 2018.

- ↑ а б в Пострадавшие от кибератаки банки и компании: перечень. Архів оригіналу за 25 лютого 2022. Процитовано 27 червня 2017.

- ↑ Телеканал ICTV зазнав хакерської атаки. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ а б "Укрлендфармінг" і "Авангард" Бахматюка зазнали хакерської атаки. Архів оригіналу за 27 червня 2017. Процитовано 27 червня 2017.

- ↑ Євген Букет. Вітання Петру О. від “Пєті А.” до Дня Конституції[недоступне посилання з червня 2019]

- ↑ а б в г Вирус Petya распространился по всей Европе — The Guardian. Архів оригіналу за 18 лютого 2022. Процитовано 27 червня 2017.

- Кібератака на енергетичні компанії України (грудень 2015 року) та Кібератака на Укренерго (грудень 2016 року)

- Російсько-українська кібервійна

- WannaCry

- mimikatz

- Ransomware Попередній Аналіз CVE-2017-0199 + MS17-010. CERT-UA. 27/06/2017. Архів Petya оригіналу за 30 червня 2017. Процитовано 28 червня 2017.

- CERT-EU-SA2017-014: Petya-Like Malware Campaign (PDF). CERT-EU. 27 червня 2017. Архів оригіналу (PDF) за 3 лютого 2019. Процитовано 28 червня 2017.

- Нові подробиці щодо кібератаки 27.06.2017 з використанням Petya ransomware. CERT-UA. 05 липня 2017. Архів оригіналу за 6 липня 2017. Процитовано 7 липня 2017.

- Рекомендації щодо захисту комп’ютерів від кібератаки вірусу-вимагача (оновлено). СБУ. 29 червня 2017, 16:00. Архів оригіналу за 3 липня 2017. Процитовано 29 червня 2017.

- Michael Schmitt та Lieutenant Colonel Jeffrey Biller (11 липня 2017). The NotPetya Cyber Operation as a Case Study of International Law. Blog of the European Journal of International Law.

- Andy Greenberg (22 серпня 2018). The Untold Story of NotPetya, the Most Devastating Cyberattack in History. Wired. Архів оригіналу за 22 серпня 2018. Процитовано 23 серпня 2018.